摘要:本文深度分析了USDT诈骗套路过程。通过详细阐述诈骗者如何利用USDT稳定币的特性,诱骗受害者参与虚假投资或交易,进而骗取资金。文章指出,诈骗套路涉及多个环节,包括虚假宣传、仿冒交易平台、操纵市场行情等。本文提醒公众提高警惕,防范USDT相关诈骗风险。

本文目录导读:

项目背景

随着数字货币市场的蓬勃发展,USDT(Tether)作为一种重要的稳定币,广泛应用于各种金融交易场景,这也引发了一系列与之相关的欺诈活动,近年来,USDT诈骗事件屡见不鲜,给投资者带来了巨大的经济损失,对USDT诈骗套路进行深入分析,揭示其技术特点和数据整合的重要性,对于防范此类诈骗事件具有重要意义。

数据整合的重要性

在USDT诈骗套路中,数据整合发挥着至关重要的作用,通过对各类数据的收集、整理和分析,可以揭示出欺诈行为的模式和规律,为预防和打击诈骗提供有力支持,数据整合包括以下几个方面:

1、交易数据:通过分析交易数据,可以追踪资金流动,发现异常交易行为,进而识别潜在的欺诈活动。

2、社交数据:社交媒体、论坛等渠道的信息可以反映出公众对USDT的看法和情绪,有助于发现潜在的欺诈项目。

3、舆情数据:通过监测新闻报道、公告等舆情信息,可以了解市场动态,及时发现与USDT相关的欺诈风险。

技术特点

USDT诈骗套路的技术特点主要表现在以下几个方面:

1、借助数字货币的匿名性:USDT欺诈活动往往借助数字货币的匿名性特点,难以追踪资金来源和去向。

2、利用智能合约的漏洞:部分欺诈项目利用智能合约的漏洞,通过虚假代币发行等方式骗取投资者资金。

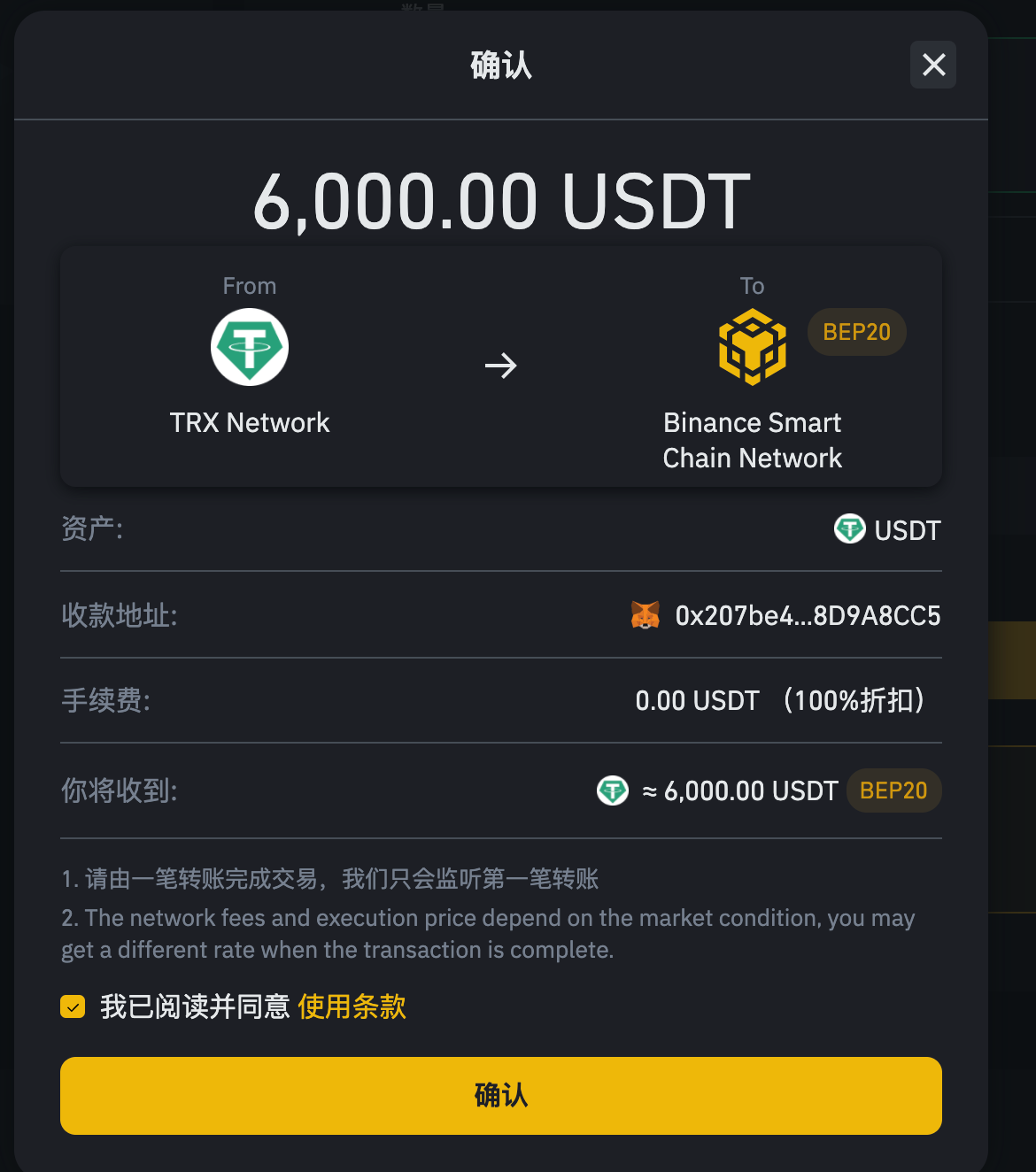

3、社交媒体和钓鱼网站的运用:诈骗者通过在社交媒体和钓鱼网站发布虚假信息,诱导投资者进入欺诈陷阱。

数据整合方案设计

针对USDT诈骗套路的数据整合方案包括以下步骤:

1、数据收集:通过爬虫技术、API接口等方式收集交易数据、社交数据、舆情数据等。

2、数据清洗:对收集到的数据进行清洗、去重、格式化等处理,以便后续分析。

3、数据挖掘:运用数据挖掘技术,如机器学习、自然语言处理等,分析数据的特征和规律。

4、风险识别:根据分析结果,识别出潜在的欺诈行为和风险点。

5、预警机制:建立预警机制,对识别出的风险进行实时监控和预警。

实施效果

通过实施上述数据整合方案,可以达到以下效果:

1、提高风险识别能力:通过数据挖掘和分析,可以及时发现潜在的欺诈行为和风险点。

2、精准预警:建立预警机制,对识别出的风险进行实时监控和预警,降低损失。

3、辅助决策:为相关部门提供数据支持,辅助制定防范和打击USDT欺诈的策略和措施。

面临的挑战与应对策略

在实施过程中,我们面临以下挑战:

1、数据获取难度:部分数据可能涉及隐私保护等问题,难以获取。

2、数据质量:数据可能存在不准确、不完整等问题,影响分析结果。

3、技术难度:数据挖掘和分析需要专业的技术和人才支持。

针对以上挑战,我们采取以下应对策略:

1、加强合作:与相关机构和企业合作,共享数据资源,提高数据获取范围和质量。

2、提高数据质量:采用先进的数据清洗和校验技术,提高数据质量。

3、加强人才培养:培养专业的数据挖掘和分析人才,提高技术水平。

本文对USDT诈骗套路过程进行了深度分析,阐述了数据整合在防范USDT欺诈活动中的重要性,通过设计并实施数据整合方案,可以提高风险识别能力、精准预警和辅助决策,虽然实施过程中面临一些挑战,但通过加强合作、提高数据质量、加强人才培养等应对策略,可以有效解决这些问题,数据整合和技术分析在推动数字货币行业数字化转型方面发挥着重要作用,有助于防范和打击USDT欺诈活动。

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号